DreamBus恶意软件攻击RocketMQ服务器

关键要点

攻击目标:DreamBus恶意软件目前针对RocketMQ服务器。漏洞信息:该攻击利用了一个被称为CVE202333246的远程代码执行漏洞。攻击方式:默认的10911端口及七个其他端口成为攻击的主要目标。攻击活动:攻击者利用interactsh进行服务器漏洞评估,并下载恶意bash脚本。建议更新:研究人员呼吁立即将RocketMQ服务器更新至511版本或更高。根据BleepingComputer的报道,自6月以来,涉及新版本DreamBus 僵尸网络恶意软件的持续攻击一直在针对存在严重远程代码执行漏洞的RocketMQ服务器。根据Juniper Threat Labs的报告,攻击最初在6月初开始,攻击者主要针对RocketMQ服务器的默认端口10911以及其他七个端口。在6月中旬,攻击活动显著增加。

攻击者利用开源侦察工具“interactsh”对服务器进行漏洞评估后,下载了名为“reketed”的恶意bash脚本,该脚本帮助下载和安装DreamBus模块。进一步检查发现,DreamBus模块不仅下载并执行XMRig Monero矿工的bash脚本,还促进横向传播和漏洞扫描。此外,研究人员指出,威胁行为者可以进一步增强DreamBus活动,以实施更多样化的攻击。因此,他们强烈建议RocketMQ服务器立即更新至511或更高版本,以防止潜在的攻击风险。

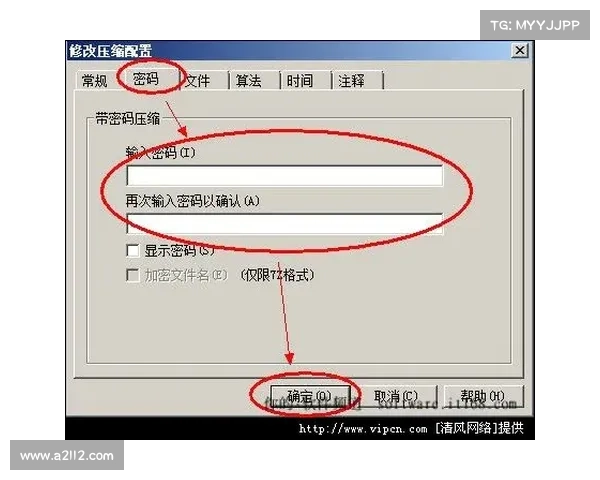

动手更新:确保你的RocketMQ服务器处于最新状态,降低被攻击风险。

版本更新说明510存在漏洞511修复漏洞,增加安全性如需更多信息,请访问官方文档了解更新细节。

梯子npv加速